- HOME

- サービス

- オブジェクトストレージ・ファイルサーバー

- KCPSファイルサーバー

- 提供機能

- ランサムウェア対策

ランサムウェア対策

ランサムウェア対策 ※2020年3月2日より提供開始

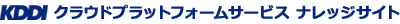

- ランサムウェアの行為を検出して、駆除・復旧まで自動実行することで、ファイルサーバーへの感染を防ぎます

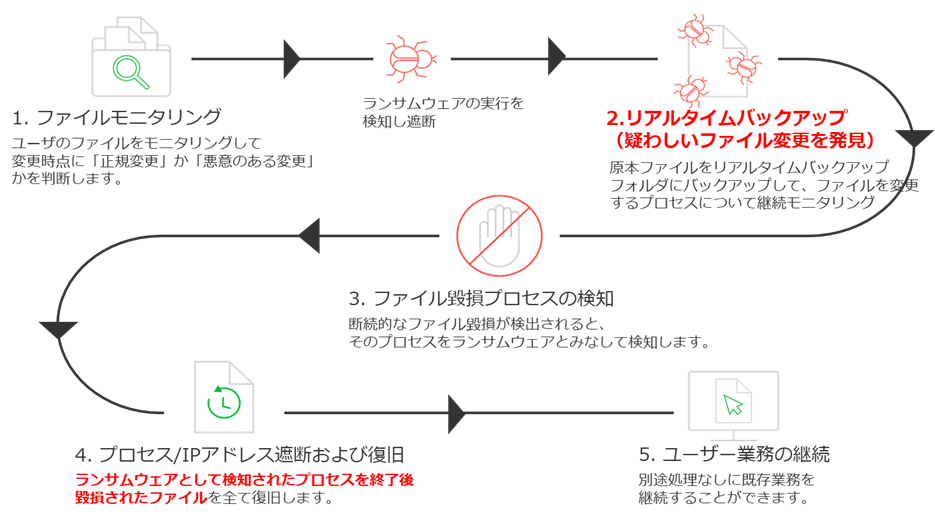

従来のシグネチャ方式、振る舞い検知方式とは異なり、ウイルスパターンファイルを使用しません。

ランサムウェアの特徴を調べるのではなく、状況認識技術により棄損されるファイルの変化をリアルタイムで

検出します。この技術により、検出用のウイルスパターンファイルを使わずに、ランサムウェアを検出することが

でき、未知のランサムウェアにも対応することができます。

【提供機能】

| 検疫 |

7z,ai,bmp,cer,crt,csv,der,doc,docx,dwg,eps,gif,hwp,jbw,jpeg,jpg,jps,jtd,key,lic,lnk, |

| 検疫が発生した場合 ※1 |

|

| ログファイル | ログファイルは「I:LogsRansomVirus_Log」フォルダに保存 |

| Mackerel検知/通知 ※4 | 検知/遮断/駆除/復旧した場合、Mackerelよりアラート通知する |

【ログファイルフォーマット】

| 項目 | 内容 |

| 日付 | 検知日時 年-月-日 時:分:秒で表示 |

| 探知主体 | 該当脅威が検知された機能名「ランサムガード」 |

| 脅威 | 検知した内容がどのような脅威であるか表示(ファイル名変更、ファイル毀損など) |

| 種類 | ファイル、レジストリ、ホストなど |

| 対象パス | 感染の対象パス |

| 処理 | 感染の処理結果 |

※ログ(CSV形式)の文字コードはUTF-8のため、UTF-8が参照できるエディタをご利用ください。

【注意事項】

※1 検疫が発生した場合

- 正常なファイルアクセスであっても、ランサムウェアの疑いのある動作をすれば、遮断・駆除される可能性が

あります。

※2 リアルタイムバックアップ機能

- リアルタイムバックアップは、ランサムウェア感染の疑いのあるファイルを感染前に自動バックアップする機能

です。 - バックアップは7日間で自動削除されます。

- 余裕を持った空き容量の確保が必要です。(空き容量の不足によりFS利用に影響がでる可能性があるため)

- お客さまのデータボリュームにバックアップ取得分の空き容量がない場合は、リアルタイムバックアップからの

データ復旧はできません。 - リアルタイムバックアップフォルダは、アプリ仕様(セキュリティ)上、お客さま及びKDDI側でのアクセス

(参照、容量確認含む)はできません。

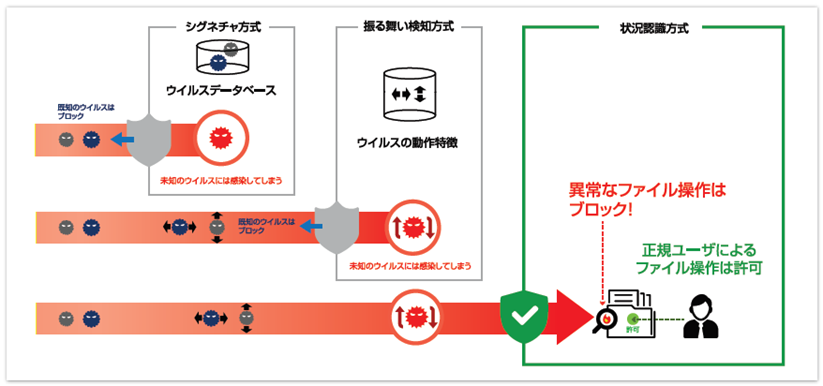

※3 IPアドレス遮断機能

- お客さま拠点でランサムウェア感染したPCは、ネットワークを超えてFSファイルの圧縮を行いますが、本機能をONにした場合、ランサムウェアとして検知されたIPアドレスを一時的に自動遮断し、感染拡大を防ぐ機能です。

- 初期値は機能OFFで設定されており、申込書により機能ON/OFFの変更が可能となります。申込に関する詳細は営業担当へお問合せ下さい。

- ランサムウェア検知時、通常はリアルタイムバックアップから感染ファイルを自動復旧しますが、お客さま側で感染元の特定/駆除等を実施せず、ランサムウェア検知が継続した場合に、バックアップ取得分の空き容量がなく、ランサムウェア感染が拡大する可能性があります。感染拡大を防ぐために本機能をONにすることが有効ですが、以下の注意事項をご確認の上、利用してください。

- 遮断時間(1時間)経過後は、該当IPアドレスからFSへアクセス可能となりますが、継続してランサムウェアとして検知された場合は自動遮断も継続します。

- FSへProxy経由等で同じIPアドレスでアクセスする場合、全てのアクセスが遮断されます。

※4 Mackerel検知/通知

- ランサムウェア感染に関するMackerel検知/通知された場合は、アプリケーション仕様によるFS内の防御は

行いますが、お客さま側の感染元の特定/駆除等、確認/対処をお願いします。 - 異常時にアラート通知が行えなくなりますので、Mackerel通知は無効化しないでください。

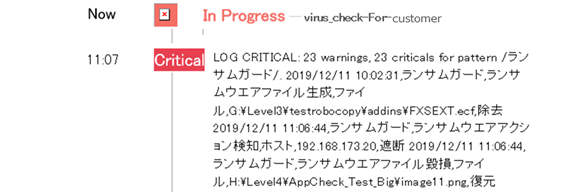

【ログ出力例と説明】

1.検知・遮断

|

日付 |

探知主体 |

脅威 |

種類 |

対象パス |

処理 |

説明 |

|

2019/12/11 11:25 |

ラ |

ランサムウエア |

ホ |

192.168.254.53 |

遮 |

KCPSファイルサーバー(以下KCPS-FS)に対して外部システム(FSアクセス関連含む)からランサムウェアの攻撃をアプリが検知した場合の出力例です。 |

|

2019/11/11 21:22 |

ラ |

ランサムウエア |

フ |

C:Windowssystem32 |

遮 |

KCPS-FSに対してランサムウェアの攻撃をアプリが検知した場合の出力例です。 |

|

2019/9/18 11:40 |

ラ |

ランサムウエア |

フ |

C:UsersAdministrator |

除 |

KCPS-FS内部でランサムウェアの攻撃行動をアプリが検知した場合の出力例です。 |

2.毀損・復元

|

日付 |

探知主体 |

脅威 |

種類 |

対象パス |

処理 |

説明 |

|

2019/12/11 11:25 |

ラ |

ランサムウエア |

フ |

E:samba_test_2アプリ_Test2image10.png |

復 |

KCPS-FSでアプリがランサムウェアの攻撃を予知すると、あらかじめ攻撃対象ファイルのバックアップを実行します。 |

3.ファイル名変更・ファイル生成・除去

|

日付 |

探知主体 |

脅威 |

種類 |

対象パス |

処理 |

説明 |

|

2019/12/11 11:27:01 |

ラ |

ランサムウエア |

フ |

E:samba_test_2CP_TESTOpenSSHOpenSSH-Win64OpenSSH-Win64sshd.exe |

除 |

KCPS-FSがランサムウェアの攻撃を受けた場合、アプリはその攻撃を遮断し、ファイルの復元を行って攻撃前の状態に復元します。その後にランサムウェアが生成したファイルなどの後処理を行う時に出力されるログです。 |

|

2019/9/18 11:43:14 |

ラ |

ランサムウエア |

フ |

C:アプリ_smb_testアプリ_Testimage3.png_A3LkBF_{petrus34@p-security.li}.sambo |

除 |

この場合はランサムウェアがもともとあったファイル名を変更した場合の出力例です。 |

4.復旧失敗・除去失敗

|

日付 |

探知主体 |

脅威 |

種類 |

対象パス |

処理 |

説明 |

|

2019/12/11 21:02:58 |

ラ |

ランサムウエア |

フ |

D:workアプリ_test_Ximage9.png |

復 |

このログメッセージは、上記2毀損・復元で説明したランサムウェアによって毀損されたファイルを、アプリが復元しようとしたときに復元が失敗したことを表しています。その結果として「対象パス」に記載されたファイルは元に戻すことができずに毀損したままの状態になっています。「処理」の項目も復元失敗となっています。このメッセージが出る原因としては次のようなことが考えられます。 このような時にはファイルがランサムウェアによって壊されたり暗号化されている可能性があります。 |

|

2019/12/11 21:02:58 |

ラ |

ランサムウエア |

フ |

D:workAppcheck_test_X |

復 |

|

|

2019/12/11 21:02:58 |

ラ |

ランサムウエア |

フ |

D:workAppcheck_test_X |

復 |

|

|

2019/12/11 21:02:58 |

ラ |

ランサムウエア |

フ |

D:workAppcheck_test_X |

復 |

|

|

2019/12/12 10:36:07 |

ラ |

ランサムウエア |

フ |

D:workCP_BOX3OpenSSHOpenSSH-Win64OpenSSH-Win64uninstall-sshd.ps1 |

除 |

このログメッセージは、上記3で説明したランサムウェアによって生成されたりファイル名が変更されたファイルを、アプリが除去しようとしたときに、除去が失敗したことを表しています。その結果として「対象パス」に記載されたファイルを除去することができず、「処理」の項目も除去失敗となっています。このメッセージが出る原因としては次のようなことが考えられます。 この場合、ランサムウェアによって生成されたファイルがごみファイルとして残っている可能性があります。 |

|

2019/12/12 10:36:07 |

ラ |

ランサムウエア |

フ |

D:workCP_BOX3OpenSSHOpenSSH-Win64OpenSSH-Win64sshd_config_default |

除 |

|

|

2019/12/12 10:36:07 |

ラ |

ランサムウエア |

フ |

D:workCP_BOX3OpenSSHOpenSSH-Win64OpenSSH-Win64sshd.exe |

除 |

|

|

2019/12/12 10:36:07 |

ラ |

ランサムウエア |

フ |

D:workCP_BOX3OpenSSHOpenSSH-Win64OpenSSH-Win64ssh.exe |

除 |

|

|

2019/12/12 10:36:07 |

ラ |

ランサムウエア |

フ |

D:workCP_BOX3OpenSSHOpenSSH-Win64OpenSSH-Win64ssh-shellhost.exe |

除 |